企业IT安全架构概要分析

创作时间:

作者:

@小白创作中心

企业IT安全架构概要分析

引用

1

来源

1.

https://www.atsting.com/archives/2830

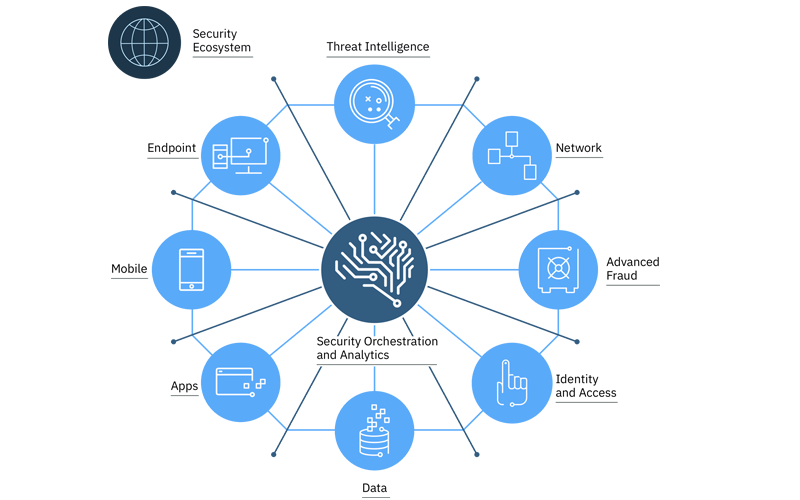

企业IT安全架构是现代企业信息系统的核心组成部分,涵盖了从网络、应用到数据和端点等多个层面的安全防护。本文将为您详细介绍企业IT安全架构的核心内容、风险点防范要点、发展趋势以及中国企业面临的特有挑战。

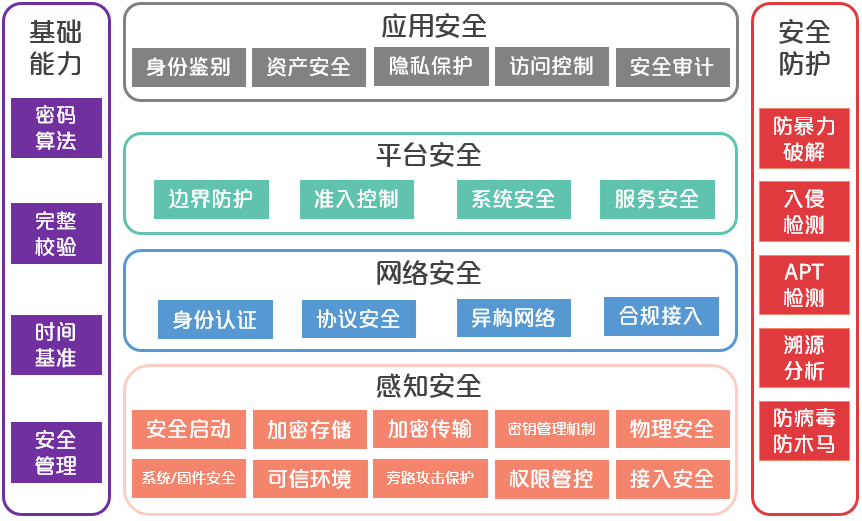

企业IT安全架构的核心内容

企业IT架构是现代企业信息系统的核心,它不仅涵盖了网络、应用、数据和端点等各个层面,还包括了如何保护这些层面免受各种安全威胁。企业安全架构是IT架构的一个关键组成部分,其核心内容包括:

- 安全策略和标准:制定企业级的安全策略和标准,确保所有系统和应用符合安全要求。

- 身份和访问管理(IAM):控制用户访问权限,防止未经授权的访问和权限滥用。

- 数据保护:通过加密、数据丢失防护(DLP)等技术保护敏感数据。

- 网络安全:使用防火墙、入侵检测系统(IDS/IPS)等技术防御网络攻击。

- 应用安全:对应用程序进行安全测试,使用Web应用防火墙(WAF)等技术防范应用漏洞。

- 端点安全:使用端点检测和响应(EDR)解决方案保护终端设备。

- 内部威胁管理:通过监控和审计用户活动,防范内部员工的恶意或无意行为。

- 云安全:确保云环境的安全,管理云服务的合规性和配置。

- 合规性管理:确保符合法律法规和行业标准,如GDPR、ISO 27001等。

企业IT安全风险点和防范要点

- 身份和访问管理(IAM)

- 风险点:未经授权的访问、账号劫持、权限滥用。

- 防范要点:多因素认证(MFA)、定期审查和更新用户权限、基于角色的访问控制(RBAC)。

- 数据泄露

- 风险点:数据未加密、数据在传输中被截获、内部员工泄露数据。

- 防范要点:数据加密、使用SSL/TLS加密通信、数据丢失防护(DLP)、员工安全意识培训。

- 网络攻击

- 风险点:DDoS攻击、网络钓鱼和社会工程学攻击、恶意软件和勒索软件。

- 防范要点:防火墙、IDS/IPS、防病毒和反恶意软件、网络分段和访问控制。

- 应用漏洞

- 风险点:Web应用程序漏洞、API接口漏洞、第三方组件和库的漏洞。

- 防范要点:应用安全测试、Web应用防火墙(WAF)、安全开发生命周期(SDLC)、漏洞扫描和补丁管理。

- 端点安全

- 风险点:未受保护的设备、设备丢失或被盗、未授权的软件安装。

- 防范要点:EDR解决方案、移动设备管理(MDM)、设备物理安全、应用白名单和设备加密。

- 内部威胁

- 风险点:恶意内部员工、内部员工的无意失误、内部特权滥用。

- 防范要点:细粒度的访问控制和监控、用户活动审计、安全意识培训、安全政策和纪律措施。

- 云安全

- 风险点:云配置错误、数据跨云迁移时的安全问题、共享责任模型理解不足。

- 防范要点:云安全姿态管理(CSPM)、云环境访问控制、遵守云提供商的共享责任模型。

- 合规性和法规要求

- 风险点:未能符合数据保护法规、未能及时应对新的合规要求、数据处理和存储不符合法规。

- 防范要点:合规性审计、跟踪和适应最新法规要求、隐私增强技术(PETs)、严格的数据处理和存储政策。

企业IT安全架构趋势和主流技术

- 零信任架构:强调“不信任任何人,验证每个人”的理念,实施基于身份和设备的严格访问控制。

- 人工智能和机器学习:用于威胁检测和响应,通过分析大量数据识别异常行为和潜在威胁。

- 云安全:随着企业向云迁移,云安全技术如CASB(云访问安全代理)和CSPM(云安全姿态管理)变得越来越重要。

- 安全自动化:利用自动化技术简化安全操作,提高响应速度和效率。

- 行为分析:通过分析用户和实体行为识别异常和威胁。

中国企业IT安全特有的问题和挑战

- 复杂的法规和合规要求:如《网络安全法》、《数据安全法》和《个人信息保护法》,要求企业在数据存储、处理和传输方面采取严格的措施。

- 数据主权和本地化:敏感数据和个人信息必须存储在本地服务器上,跨境数据传输受到严格控制。

- 网络环境复杂:包括防火长城(GFW)的存在,影响跨境通信和网络服务的稳定性。

- 互联网审查和内容过滤:互联网内容的严格审查和过滤可能影响企业的正常运营。

- 本地供应商生态系统:本地IT供应商在安全和合规性方面的能力和标准可能参差不齐。

- 网络攻击和APT威胁:高级持续性威胁(APT)和针对性的网络攻击较为常见。

- 快速发展的技术和业务环境:需要企业不断适应新技术和业务模式,增加IT安全管理的复杂性。

- 本地化的社交工程攻击:利用本地语言和文化背景进行精准的社交工程攻击。

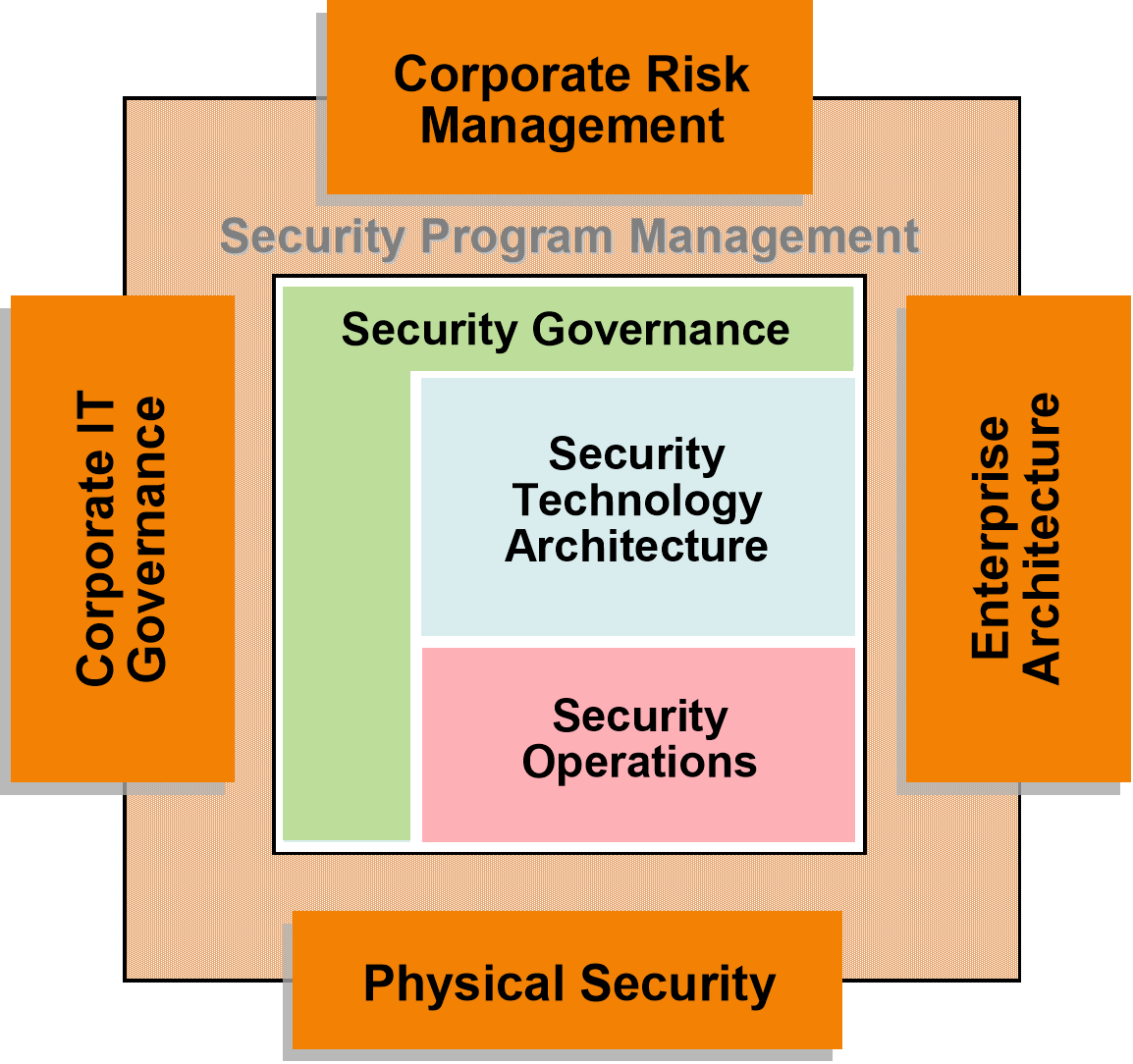

企业IT安全架构师的主要职责和日常专注

- 设计和实施安全架构

- 制定安全策略和标准,设计覆盖网络、应用、数据和端点的安全架构。

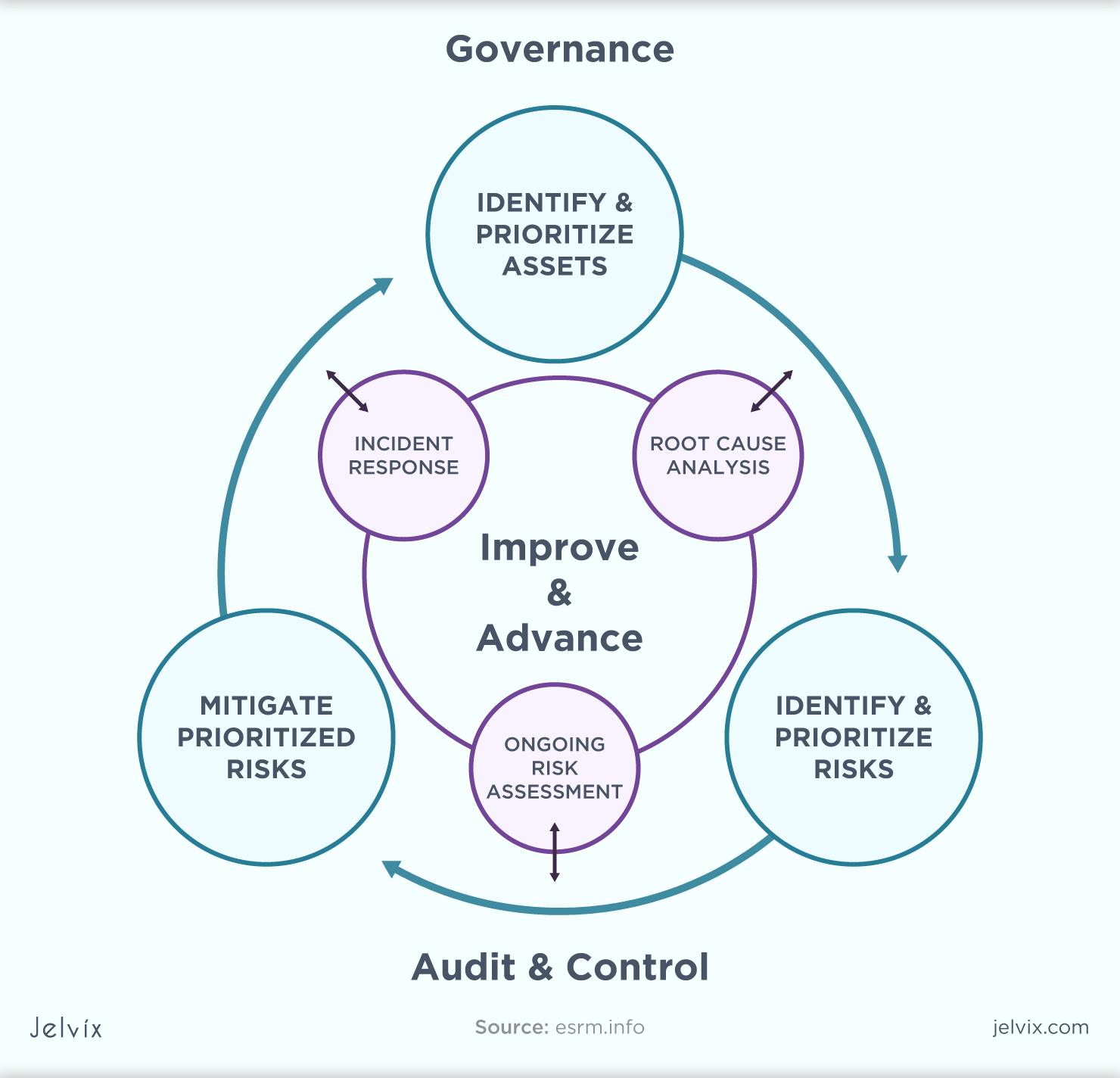

- 威胁和风险管理

- 识别和分析潜在的安全威胁,定期进行风险评估,制定缓解措施。

- 安全技术选型和集成

- 评估和选择适合企业需求的安全技术和工具,确保其与现有系统无缝集成。

- 合规性管理

- 确保企业符合相关法律法规和行业标准,协助内部和外部审计。

- 安全事件响应和管理

- 制定和执行安全事件响应计划,快速有效地应对和解决安全事件。

- 安全培训和意识提升

- 组织安全培训,提高全员的安全意识和技能,推动企业安全文化建设。

常用术语和安全考证

常用术语

- MFA(多因素认证)

- RBAC(基于角色的访问控制)

- DLP(数据丢失防护)

- IDS/IPS(入侵检测系统/入侵防御系统)

- EDR(端点检测与响应)

- CSPM(云安全姿态管理)

安全考证和证书

- CISSP(Certified Information Systems Security Professional):涵盖广泛的安全知识,适合高级安全管理人员。

- CEH(Certified Ethical Hacker):侧重于渗透测试和漏洞评估,适合网络安全专家。

- CISM(Certified Information Security Manager):侧重于信息安全管理,适合安全管理人员。

- CCSP(Certified Cloud Security Professional):侧重于云安全,适合云安全专业人员。

通过全面的安全架构设计、有效的威胁和风险管理、严格的合规性管理和持续的安全培训,企业可以显著增强其整体安全态势,保护信息资产和业务连续性。中国特有的IT安全问题和挑战要求企业在本地化和法规遵循方面更加细致,确保在快速发展的技术和业务环境中保持安全。企业IT安全架构师在这一过程中扮演着至关重要的角色,他们的专业知识和技能对于企业的安全成功至关重要。

热门推荐

给预付费“上锁” ,数字人民币智能应用守护消费者权益

东晋王朝的短暂统治者——司马丕

每 10 人中就有 1 人患有肾脏病!了解肾脏知识,早检查,保健康

2024年中国二次元产业发展历程剖析:从亚文化到主流

什么是润滑油等级?一文读懂润滑油的分类与选择要点

基础摄影知识:光圈、快门和ISO的关系

期货空单的定义是什么?期货空单的操作策略有哪些?

收到违章停车单告知单怎么处理

美国第六代战斗机F-47的战略博弈与隐忧挑战

花开不败春满城 | 昆明旅游超全攻略,解锁自然与人文的双重魅力

心血管常用药物服用时间全解析:阿司匹林、降压药、他汀类药物何时服用效果最佳?

三大运营商保号套餐全攻略:5/8元保底,每月省百元

业主如何打赢物业合同纠纷赔偿

兰州中川国际机场三期扩建工程建成投运

机器人与“脊髓假体”首次无缝集成,可恢复瘫痪者运动能力

王维10首经典禅意诗:行到水穷处,坐看云起时!首首有名句,一首一禅理!

-3%→9.99%!A股,尾盘异动!

计算机网络物理层全解析:从线缆到信号的奥秘

二两九钱男命详解:运势、事业、感情、财运全解析

武汉租房攻略:从找房到入住全方位指南

HKICPA报名费全解析:费用明细、缴纳与退费流程

劳务外包和劳务派遣的区别及时间规定

杭州市消保委发布物业服务质量评测报告:高价小区在三方面需改进

美"尼米兹"号航母明年转隶诺福克 进入退役流程

生产车间员工效率提升:计件工资怎么算才公平?送你一套可落地的薪酬设计模型

眼睛复视能自己恢复吗?不同原因的处理方法详解

从“抢车位”到“智慧停”, 智能泊位管理器让城市停车更智能、更从容

osu!游戏模式和玩法详解

针灸减肥:效果与注意事项全解析

針灸原理功效中醫全解構|健脾助減肥、改善暗瘡臭狐|梅花針解決脫髮問題