构建高效漏洞生命周期管理流程的4个典型框架

创作时间:

作者:

@小白创作中心

构建高效漏洞生命周期管理流程的4个典型框架

引用

1

来源

1.

https://www.freebuf.com/vuls/413220.html

在数字化时代,网络安全已成为每个组织都必须面对的重要课题。漏洞管理作为网络安全的重要组成部分,其核心目标是及时发现和修复系统中的安全漏洞,防止潜在的安全威胁。本文将介绍四种主流的漏洞管理框架,帮助读者构建高效、系统的漏洞管理流程。

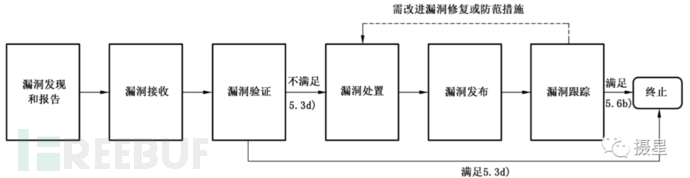

NIST漏洞管理框架

NIST(美国国家标准与技术研究院)的漏洞管理框架主要分为五个阶段:

阶段 | 工作内容 |

|---|---|

漏洞发现和报告 | 漏洞发现者通过人工或自动的方法对漏洞进行探测、分析,证实漏洞存在的真实性,并由漏洞报告者将获得的漏洞信息向漏洞接收者报告 |

漏洞验证 | 收到漏洞报告后,进行漏洞信息技术验证;满足相应要求终止后续漏洞管理流程 |

漏洞处置 | 对漏洞进行修复,或制定并测试漏洞修复或防范措施,可包括升级版本、补丁、更改配置等方式 |

漏洞发布 | 通过网站、邮件列表等渠道将漏洞信息向社会或受影响的用户发布 |

漏洞跟踪 | 漏洞发布后跟踪监测漏洞修复情况、产品或服务稳定性等;视情况对漏洞修复或防范措施做进一步改进;满足相应要求终止漏洞管理流程 |

这个框架强调了漏洞管理的完整生命周期,从发现到跟踪的全过程。

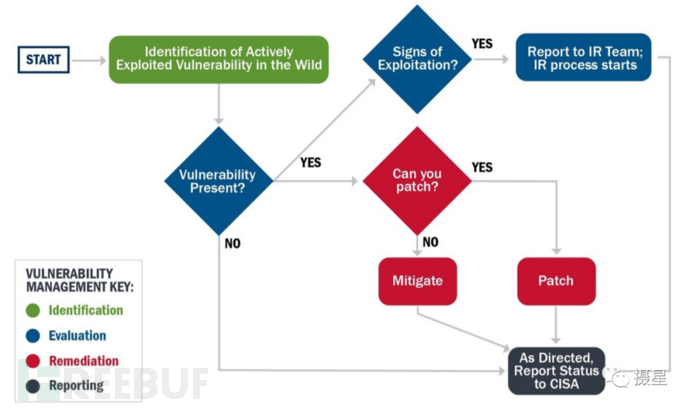

CISA漏洞管理框架

CISA(美国网络安全和基础设施安全局)的框架则更侧重于漏洞的识别、评估、修复和报告:

阶段 | 方法 | 目标 |

|---|---|---|

识别(Identification) | 监测威胁源,主动识别在野被积极利用漏洞报告,包括不限于:CISA资源:CISA/-CERT国家网络意识系统(NCAS)、CISA绑定操作指令(BOD)22-01外部威胁或漏洞资源,如NIST国家漏洞库在FCEB机构之外的在野利用漏洞内部SOC监控到的被利用漏洞。捕获有关漏洞其他信息,如漏洞严重程度、易受影响软件版本、IOCs或其它用于确定漏洞是否被利用证据 | |

评估(Evaluation) | 使用利益相关者特定漏洞分类SSVC确定环境中是否存在漏洞,以及底层软件或硬件资产的关键程度使用现有修补程序和资产管理工具自动化漏洞检测过程如存在漏洞,则处理漏洞并确定漏洞是否被利用。如果被利用,立即按照手册开始事件响应 | 在评估阶段结束时,要了解环境中每个系统的状态:不受影响。不存在漏洞易受影响。系统存在漏洞但没有发现被利用迹象,修复工作已经开始受到损害。系统存在漏洞且发现利用漏洞迹象,已开始对事件进行响应和漏洞修复 |

修复(Remediation) | 及时修复所有被积极利用漏洞。多数情况下,应使用补丁程序。如果补丁不存在、尚未测试或不能立即应用,采取其它缓解措施,包括:禁用服务配置更改限制准入配置防火墙/IPS阻止访问增加监控监测漏洞利用隔离易受攻击系统、应用、服务、配置文件或其他资产一旦补丁可用并可以安全的应用,应删除缓解措施并应用补丁 | 当系统被修复时,跟踪其状态。每个系统都应该能够被描述为以下类别之一:已修复。已应用修补程序或配置更改,系统不再易受攻击已缓解。其他补偿性控制已经到位,漏洞的风险已经降低易受影响/受到损害。没有采取任何行动,系统仍然易受影响或受到损害 |

报告(Reporting) | 共享有关漏洞如何被利用的信息 | 帮助联邦政府的网络安全维护者了解哪些漏洞对修补程序最关键帮助其他机构了解漏洞影响,缩短披露和利用漏洞之间的时间 |

这个框架特别强调了威胁情报的使用和快速响应机制。

OWASP漏洞管理框架

OWASP(开放式Web应用程序安全项目)的框架则更侧重于Web应用的安全:

流程 | 目标 | 任务列表 |

|---|---|---|

定义漏洞检测范围(Scope) | 完成范围任务,能够向管理层和同事解释为什么需要进行漏洞检测及它为业务带来好处,同时了解漏洞检测的边界 | 了解企业风险了解合规要求了解技术限制区分主要资产与次要资产漏洞管理流程嵌入企业流程获得管理层支持 |

优化检测工具(Tools) | 优化检测工具能够覆盖到Scope中定义的资产范围 | 确定测试/扫描的类型,如DAST、SAST、IAST等确定安全检测频率确保工具更新到最新的漏洞检查是否存在漏洞异常测试扫描工具覆盖面完整性优化工具设置模板 |

执行漏洞检测(Run Tests) | 按照计划执行漏洞检测 | 扫描公共IP地址扫描专用子网扫描/测试web应用程序扫描/测试移动应用测试用户(网络钓鱼、社会工程培训) |

确认扫描结果(Confirm Findings) | 了解漏洞检测结果;使用收集的数据调整漏洞扫描工具的准确性 | 测试结果是否包含有价值数据在测试中了解系统/设备指纹确定运行的服务找出不符合特征漏洞并调查原因随机选择漏洞并使用工具或手动确认 |

这个框架特别适合Web应用的安全管理。

SANS漏洞管理框架

SANS(系统和网络审计师协会)的框架则更侧重于漏洞的优先级和修复:

流程 | 目标 | 任务列表 |

|---|---|---|

资产分组(Asset Groups) | 充分了解资产环境及管理方式,以便资产提供类别和分组管理 | 确定功能资产组按环境类型确定资产组按系统类型确定资产组根据CVE编号或基础技术确定组按漏洞类型确定组 |

度量指标(Metrics) | 为漏洞报告创建(并随后修改)度量指标。这些指标应该是一致的,并且对报告的受众(管理层和负责修复工作的团队)来说是有意义的 | 确定脆弱资产的数量和百分比根据严重程度和CVSS确定脆弱资产的数量和百分比确定新漏洞的数量和百分比:-按严重程度-按功能组-按环境类型-按系统类型-CVE编号-按漏洞类型根据漏洞的严重程度及百分比,比较和分析老化数据:-企业范围内-在所有其他脆弱资产中-按功能组-按环境类型-按系统类型-CVE编号-按漏洞类型利用对风险和法规遵从性至关重要的KPI,按数量和百分比绘制趋势按严重程度确定脆弱资产可利用性;指定计数、百分比、减少或增加 |

审计跟踪(Audit Trail) | 为补救工作创建审计跟踪。为负责漏洞修复(代码重写、配置修复等)的人员分配工作或培训 | 使用工单系统提供问题摘要基于工具的报告输出通知/分配/工单给负责团队或个人确保管理层/CISO对情况的了解 |

报告(Reports) | 以简明易懂的形式总结安全扫描结果。与所有需要了解的人分享报告。保持漏洞报告的格式和交付一致性 | 保持一致的报告频率,并使用它来跟踪变化聚合和处理收集的资产和漏洞数据使用CVSS,将独特环境特征应用于漏洞分析全局脆弱性趋势用一句话表述这些趋势在报告中添加您的建议将数据敏感性分类应用于报告制作一份简短的报告(1-2页)将两个版本提交给管理者/CISO为内外部审计创建并维护自己的漏洞数据库能够解释漏洞检测和报告过程细节 |

这个框架特别强调了漏洞管理的度量和审计。

总结

这四个框架各有侧重,但都强调了漏洞管理的系统性和完整性。NIST框架关注全过程管理,CISA框架强调威胁情报和快速响应,OWASP框架侧重Web应用安全,而SANS框架则注重度量和审计。在实际应用中,可以根据组织的具体需求和场景,选择合适的框架或结合多个框架使用。

热门推荐

糖尿病患者运动指南:从运动类型到注意事项

2025国考面试名单出炉,速查!

《绝地求生》如何实现无声移动?压脚步技巧详解

梦窗词人吴文英:四首《浣溪沙》里的冬日景象与人生感慨

吴文英笔下的“女鬼”:一首宋词里的人鬼情未了

盐酸洛哌丁胺使用指南:空腹服用需遵医嘱,谨防禁忌

2025国考科目安排出炉:8个语种岗位需加考专业科目

心慌失眠胃不适?当心是植物神经紊乱在作祟

植物神经紊乱怎么办?从症状识别到治疗方案详解

养宠物有益心理健康

手机麦克风设置在哪里

拜仁vs霍芬海姆:南大王争亚收官战,图赫尔或迎告别演出

公积金解除劳动关系封存:相关政策和操作指南

职场借钱套路大揭秘,你get了吗?

网贷平台暂停还款,教你应对技巧

借钱伤感情?教你优雅说“不”

借钱给朋友?这些关键步骤不能省!

皮草外套搭配指南:8种短款+5种长款,告别臃肿穿出时尚

《眩~北斋之女》:揭秘浮世绘传奇,展现艺术传承

浮世绘里的《三国志》传奇:一段跨越时空的文化交流

福建武夷山景区游玩二日游

福建武夷山景区游玩二日游

搪瓷盆草莓蛋糕走红:100元是真香还是智商税?

企业经营困难可以降薪吗?这些行为是违法的!

合肥建工因恒大债务危机待岗裁员:员工感恩戴德?

如何安全管理个人财务?这些管理策略有哪些潜在风险?

有趣的儿童益智游戏脑力训练推荐 2025耐玩的益智游戏合集

汽摩旅行周边:对讲机要慎重使用,选错类型会被处罚

山药炒胡萝卜:简单营养的家常快手菜

山药营养价值超红薯,这道小炒菜简单又下饭