什么是CIA三要素以及对于信息安全的重要性

什么是CIA三要素以及对于信息安全的重要性

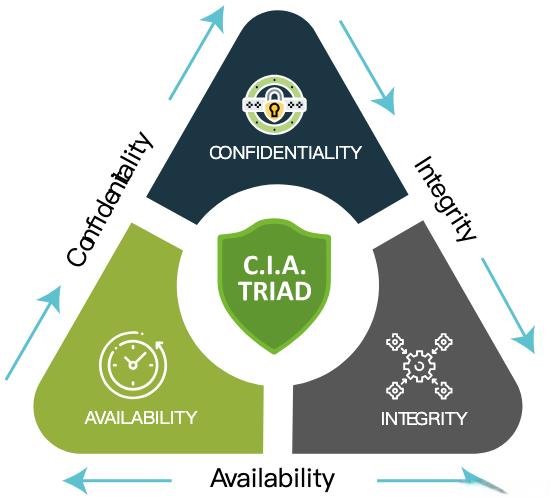

信息安全(Information Security, InfoSec)是一组用于保护信息的实践和策略。无论是个人、企业还是政府机构,都需要保护数据的机密性、完整性和可用性,以免信息泄露、篡改或丢失。InfoSec 的核心原则通常被称为“CIA 三元组”,即 Confidentiality(机密性)、Integrity(完整性) 和 Availability(可用性)。

什么是CIA 三元组?

CIA 三要素由美国国家标准与技术研究院 (NIST) 于 1977 年首次提出,旨在指导企业选择技术、策略和实践来保护其信息系统。CIA 三要素包括:

- 机密性(Confidentiality)

- 完整性(Integrity)

- 可用性(Availability)

根据上图,我们清晰的了解到CIA三元组的组成,后面我们讲针对三要素分别进行展开讲解。

机密性(Confidentiality)

机密性是信息安全的首要原则,旨在确保数据仅被授权的用户或系统访问,防止未经授权的个人、组织或系统获取敏感信息。无论是在传输过程中还是存储时,数据的机密性都是信息系统必须保障的关键部分。如果数据泄露,可能会导致严重后果,例如客户隐私暴露、企业机密被竞争对手获取或关键基础设施受到威胁。因此,企业需要根据用户的角色和权限来严格控制对信息的访问。比如,内部员工与外部人员的权限应有所不同,前者可能有更广泛的数据访问权限,而后者只能访问特定的公开数据。

在具体的实施过程当中,我们针对机密性原则,可以执行如下措施来保护信息:

机密性(Confidentiality) 是信息安全的核心要素之一,旨在确保数据只能被授权的人员或系统访问,防止未经授权的访问和数据泄露。为了有效实施机密性保护,企业和组织需要采用多种技术和策略来保障敏感信息的安全。以下是 具体的措施 :

加密技术(Encryption)

加密是一种最常见且有效的保护措施,确保数据在传输和存储过程中保持私密。即使攻击者获取了数据,也无法解读内容。

- 数据传输加密 :使用传输层安全协议(如 SSL/TLS )来加密数据传输,保护数据在网络上传输时免受窃听。例如,网站使用 HTTPS 来加密用户与服务器之间的通信。

- 数据存储加密 :对静态数据(存储在硬盘、数据库等中的数据)进行加密,使用 AES 或 RSA 等强加密算法,确保即便硬件被窃取,数据也难以解密。

- 端到端加密 :在应用中使用端到端加密(E2EE),确保信息在发出方和接收方之间传输时,第三方无法解读。例如,现代的消息应用如 WhatsApp 就使用端到端加密保护用户通信。

访问控制(Access Control)

访问控制通过限制谁可以访问特定信息来保护数据的机密性。通过严格的权限管理,可以确保只有经过授权的用户才能访问敏感信息。

- 基于角色的访问控制(RBAC) :根据用户的角色分配不同的访问权限。比如,管理员可以访问所有系统数据,而普通用户只能访问与其工作相关的数据。

- 基于最小权限原则(Principle of Least Privilege) :只授予用户完成其任务所需的最低权限,避免授予不必要的访问权限,从而降低潜在的数据泄露风险。

- 基于属性的访问控制(ABAC) :在 RBAC 的基础上,根据用户的属性(如位置、部门、时间等)进一步控制访问权限。

身份验证(Authentication)

身份验证是确认用户身份的过程,确保只有经过验证的人员才能访问敏感数据。加强身份验证可以有效防止未经授权的访问。

- 多因素身份验证(MFA) :结合两种或多种身份验证方式(如密码+手机验证码),大大提升了系统的安全性。即使攻击者获取了用户的密码,仍然需要通过额外验证步骤。

- 双因素身份验证(2FA) :例如,使用密码和一次性动态验证码(如 Google Authenticator 生成的验证码)进行身份验证。

- 生物识别验证 :使用指纹、面部识别或虹膜扫描等技术进行身份认证,防止盗用凭证的攻击。

数据脱敏(Data Masking / Data Obfuscation)

数据脱敏是一种保护措施,通过将敏感数据伪装或部分隐藏,使其在非授权用户接触时无法查看真实内容。

- 示例 :在测试环境中,使用脱敏数据代替真实客户数据,以保护敏感信息不被开发人员或测试人员接触。比如,将客户的身份证号、信用卡号等信息进行部分掩盖,仅显示部分数据(如 “**** **** **** 1234”)。

数据访问日志和监控(Auditing and Monitoring)

记录和监控所有的访问行为,有助于检测异常访问活动,并能在发生安全事件后追踪到责任人。

- 访问日志 :记录每个用户对敏感数据的访问情况,并定期审计这些日志,确保没有违规访问。

- 实时监控 :通过安全事件监控系统(如 SIEM 系统),实时检测异常访问行为(如用户试图越权访问数据、多次失败的登录尝试等),及时采取措施。

网络安全措施

通过加强网络安全,防止未经授权的用户从外部攻击和渗透系统,从而保障机密性。

- 防火墙和入侵检测系统(IDS)/入侵防御系统(IPS) :使用防火墙和 IDS/IPS 来监控并防止未经授权的访问和恶意流量进入网络。

- 虚拟专用网络(VPN) :通过 VPN 技术加密远程连接,确保远程员工或第三方合作伙伴访问企业内部资源时,通信渠道是安全的,防止数据被截获。

物理安全措施

物理安全对于保护数据机密性同样重要,防止攻击者通过物理手段获取信息。

- 安全的服务器和数据中心环境 :确保敏感数据存储在具有严格物理安全措施(如门禁、监控、保安)的服务器和数据中心中,防止未经授权的物理访问。

- 硬件加密 :使用硬件级别的加密设备,如加密硬盘或安全的硬件模块(HSM),确保存储在设备上的数据不会因设备被窃取而泄露。

培训与意识教育

企业员工常常是信息安全链条中的薄弱环节。通过培训和提高安全意识,可以有效减少人为因素导致的数据泄露风险。

- 定期安全培训 :为员工提供网络安全知识培训,帮助他们识别钓鱼攻击、社交工程等威胁,避免无意中泄露敏感信息。

- 安全政策的贯彻 :制定并严格执行公司内部的安全政策,要求员工遵守密码管理、数据使用和处理的规范。

通过以上实施的具体保护措施,企业可以大幅度提高数据的机密性,防止类似的安全事件再次发生。